獵影追蹤:APT-LY-1009使用VenomRAT以及Telegram Bot針對亞美尼亞政府的攻擊活動分析

近日,安恒信息獵影實驗室在在日常威脅狩獵過程中發現一例上傳自亞美尼亞的惡意LNK文件,文件運行后將加載遠程HTA文件,執行多段腳本指令,下載惡意文件加載器,并釋放誘餌文件,最終在內存中加載開源遠控木馬Venom RAT。

針對亞美尼亞共和國政府的APT組織

在2023年9月,獵影實驗室首次捕獲亞美尼亞首都耶烈萬上傳的包含有惡意宏代碼的文檔,宏代碼運行后將下載用于執行腳本指令的惡意文件,最后在內存中加載Venom RAT。

鑒于23年9月與今年1月捕獲的兩條攻擊鏈的目標相似性、攻擊武器一致性,以及網絡基礎設施存在的關聯性,我們認為該組織可以作為未知威脅組織進行跟蹤及披露,并將此事件背后的威脅組織標記為APT-LY-1009(暗爪鷹、Darkclaw Eagle)并進行跟蹤。

除開源惡意軟件Venom RAT的使用外,我們還在APT-LY-1009的網絡資產上發現了其用于竊取目標主機信息,進行上傳下載的Telegram Bot。

根據樣本中包含的PDB路徑,我們將該信息竊取器命名為Mohlat Stealer。該組織開發并使用了C#、Rust兩個版本的Mohlat,部分還使用UPX進行了加殼。

跟蹤發現,APT-LY-1009(暗爪鷹、Darkclaw Eagle)的幾次攻擊活動均針對亞美尼亞共和國政府工作人員。

攻擊鏈復盤

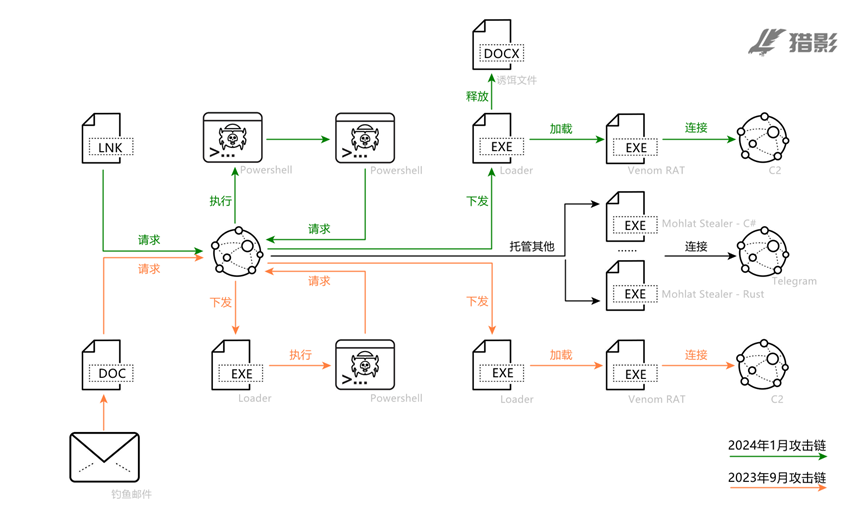

我們捕獲的兩條較為完整攻擊鏈如下:

2023年9月攻擊活動:

釣魚郵件附件DOC文件,帶有惡意宏代碼,運行后請求遠程服務器,下載用于執行Powershell的EXE文件,Powershell指令執行后,進一步下載Loader,最終在內存解密加載Venom RAT。

2024年1月攻擊活動:

LNK文件運行后執行遠程VBScript代碼,其中包含一段Base64編碼后的Powershell指令,執行加載下一階段Powershell指令,隨后下載Loader,最終在內存中解密運行Venom RAT。

除上述攻擊鏈外,我們還通過其網絡基礎設施關聯到其他由亞美尼亞提交的釣魚URL鏈接。其中有文件與上述攻擊鏈中的誘餌文件同名,有文件運行后以亞美尼亞政府職位空缺公告為誘餌,最后下發的惡意組件包括C#與Rust兩個版本,均鏈接至Telegram Bot,目標為竊取用戶主機文件。

下載方式

掃碼or復制網址

《APT-LY-1009使用VenomRAT以及Telegram Bot針對亞美尼亞政府的攻擊活動分析》報告為安恒研究院獵影實驗室獨家發布,如對此研究感興趣或欲了解報告更多詳細,請前往下載。

方式一:掃描下方二維碼即可下載

方式二:“安恒研究院”頁面底部【資料下載】處獲取

或可復制鏈接打開:http://m.13623317815.com/product/cloud250.html

方式三:聯系安恒信息當地商務人員獲取

云安全

云安全 大數據安全態勢感知

大數據安全態勢感知 物聯網安全

物聯網安全 工業互聯網安全

工業互聯網安全 安全管理

安全管理 數據安全

數據安全 網絡安全

網絡安全 應用安全

應用安全 商用密碼

商用密碼 端點安全

端點安全 新型智慧城市

新型智慧城市 開發安全

開發安全 云原生安全

云原生安全 網絡空間靶場

網絡空間靶場

運營管理服務

運營管理服務